对于跨境电商、远程办公以及安全极客来说,dns泄露测试是验证网络链路匿名性的核心步骤。如果DNS请求绕过了加密隧道直接发送给ISP(互联网服务供应商),那么你的所有访问痕迹都将对ISP透明。本文将带你从底层逻辑出发,系统性地拆解DNS 泄漏是什么,并提供一套完整的dns泄漏检测与修复方案。

一、DNS 泄漏是什么?

DNS 泄漏是什么?简单来说,当你连接到一个加密网络(如VPN)时,按理说所有的流量都应该进入加密隧道。然而,由于操作系统配置错误、浏览器机制或者代理软件的缺陷,域名的解析请求并未进入加密隧道,而是通过本地默认的网络接口发送给了本地ISP的DNS服务器。这种现象在安全界被称为DNS 泄漏。

即使你的数据包本身是加密的,ISP依然能通过DNS请求记录知道你在什么时间访问了什么网站。对于像亚马逊、TikTok这样拥有顶级风控系统的平台,通过检测DNS归属地与IP归属地是否一致,可以轻而易举地判定用户的环境是否存在欺诈,从而导致限流或封号。

更多干货:DNS为什么会泄漏?我们该如何避免DNS泄漏?

二、DNS 泄露原理探究

要实现有效的DNS 防泄漏测试,必须理解其背后的DNS 泄露原理。DNS泄露通常由以下几个层面的原因触发:

- 操作系统默认行为: Windows等操作系统在处理DNS解析时,具有“优先尝试所有已知DNS服务器”或“备用解析”的机制。如果加密通道的DNS响应稍慢,系统可能会自动回退到本地ISP的DNS服务器。

- IPv6 协议冲突: 许多加密工具仅支持IPv4流量代理。如果本地开启了IPv6,浏览器可能会通过IPv6通道向ISP发送DNS请求,从而导致泄露。

- 浏览器解析特征: 现代浏览器为了加速连接,有时会绕过代理设置直接进行域名预解析或通过WebRTC泄露真实的网络路径。

- 透明代理配置不当: 在企业级组网或路由器层面,如果规则设置不够严密,端口的流量可能未被强制捕获进入加密网关。

推荐阅读:2026最新 | IPv6是什么?一文轻松看懂IPv6的优势、应用与日常影响

三、如何进行dns泄露测试与检测?

发现隐患的第一步是检测。目前业界公认的最有效方法是通过专业的DNS 泄漏测试网站进行全方位的扫描。

1. 使用专业工具进行dns泄漏检测

你可以访问以下知名的 DNS 泄漏测试网站:

- dnsleaktest.com

- browserleaks.com/dns

- ipleak.net

2. dns泄漏测试的具体步骤

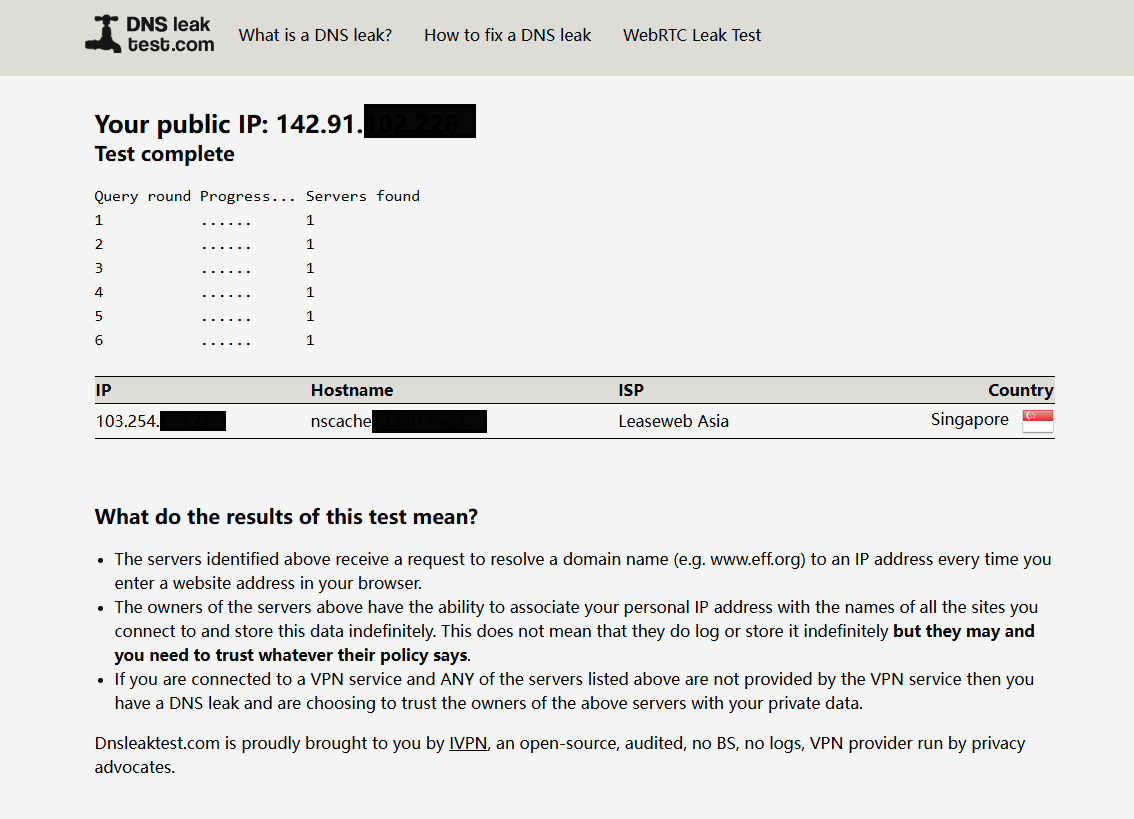

在进行测试时,请务必遵循“对比法”,以dnsleaktest.com为例:

第一步: 在未开启加密网关/代理的情况下访问测试网站,记录下此时显示的DNS服务器。

第二步: 开启加密网关,刷新页面重新进行 dns泄漏测试。

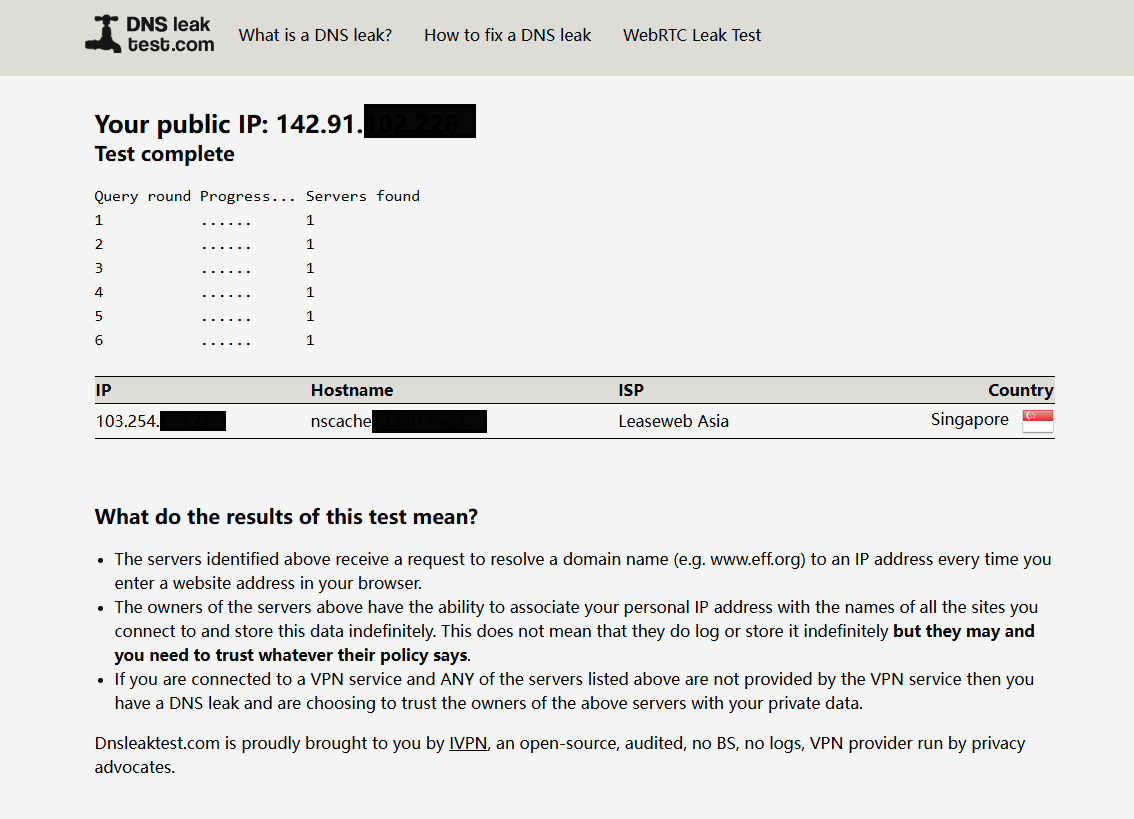

第三步: 点击“Extended Test(扩展测试)”。如果结果中出现了第一步记录到的ISP信息,或者出现了你真实地理位置附近的服务器IP,说明你的环境存在严重的dns泄露。

真正的DNS 防泄漏测试成功标准是:测试结果中仅显示你目标业务所在地的DNS服务器(如美国、英国、新加坡的Google DNS或OpenDNS),且不包含任何本地ISP的指纹信息。

开通DNS安全专线

四、DNS 泄露怎么解决?

一旦通过上述工具发现泄露,DNS 泄露怎么解决就成了迫在眉睫的问题。针对个人用户和企业用户,我们总结了以下几种防止dns泄漏的高级策略:

1. 强制静态DNS设置

不要使用“自动获取DNS”。在网络设置中手动将DNS服务器修改为全球通用的公共DNS(如Google的 8.8.8.8 或 Cloudflare的 1.1.1.1)。虽然这不能完全阻止ISP监控,但能有效配合代理工具进行强制解析。

2. 禁用 IPv6

如果你的代理环境不支持IPv6隧道,建议在操作系统的网络适配器选项中彻底关闭 IPv6 协议。这是解决大部分dns泄漏检测失败的捷径。

3. 浏览器安全策略优化

- 在Chrome或Edge中开启“使用安全DNS(DoH)”。

- 在Firefox中启用“DNS over HTTPS”,并将其设置为严格模式。

- 安装隐私增强插件,强制阻断WebRTC泄露。

- 使用匿名浏览器,例如Tor 浏览器,这不需要在操作系统端进行任何 DNS 配置。

推荐阅读:2026最新版洋葱浏览器(Tor Browser)下载配置指南

4. 强制路由策略(针对路由器/网关)

在防火墙中设置规则,阻断所有从局域网发往本地ISP的流量,强制所有解析请求重定向到加密网关内部的虚拟DNS服务器。

开通DNS防泄露组网

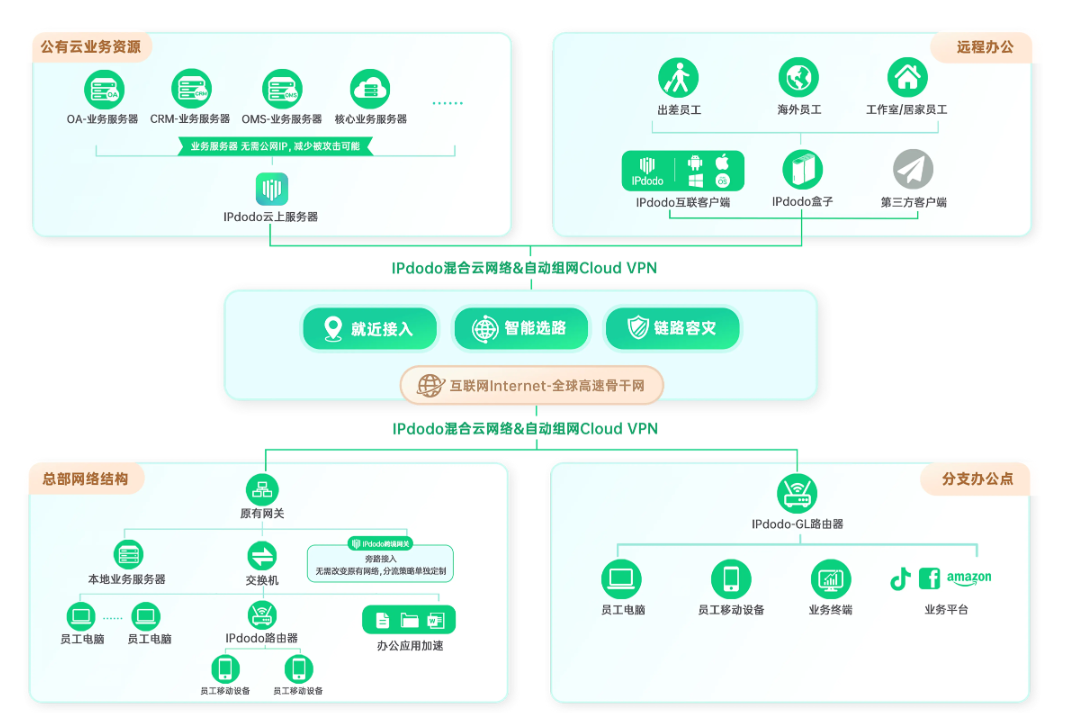

五、防泄露架构——IPdodo 如何终结泄露风险?

在深入讨论如何防止dns泄漏时,我们必须意识到:单纯的软件修复只是浅层做法,真正的网络匿名性应建立在底层的结构化安全之上。IPdodo 的核心思路,并不是简单地在公网上打补丁,而是为企业构建一条可持续运行的“专属数据通道”,让数据安全从“依赖配置”变成“依赖结构”。

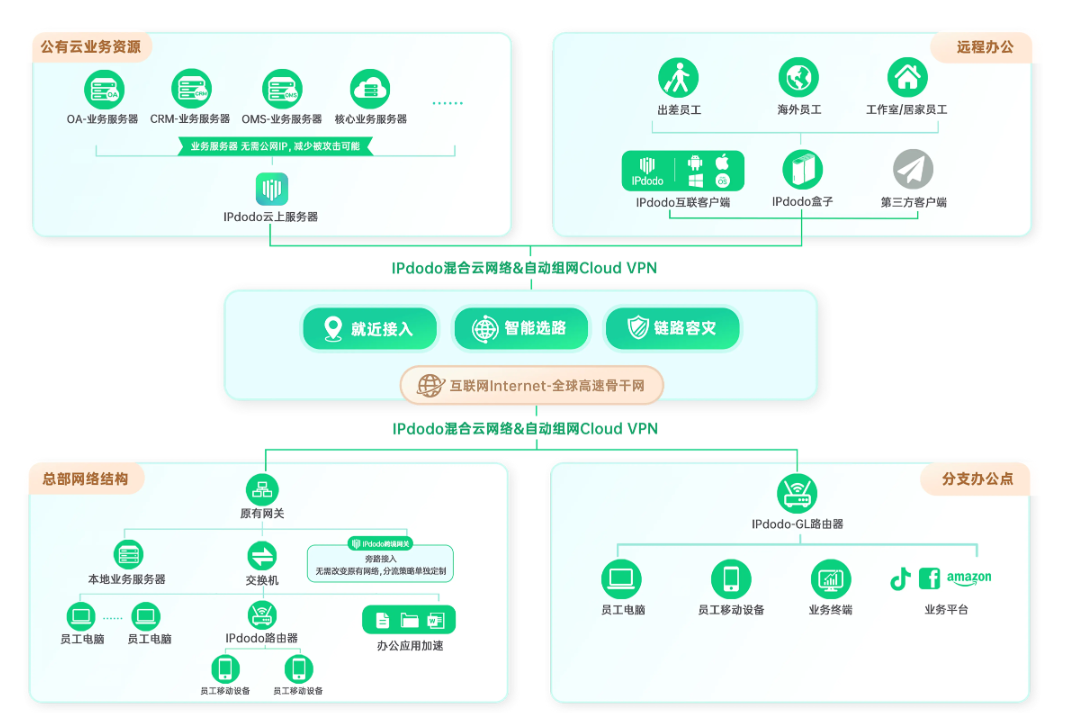

在 IPdodo 的 SD-WAN 架构中,这种金融级的安全防御体系主要体现在以下两个维度:

1. 逻辑隔离:为高敏业务开辟“私有车道”

在实际部署中,IPdodo 实现了深度的逻辑网络隔离。系统会将涉及dns泄露测试的高敏业务流、核心文件传输与日常办公、网页访问流量进行严格的逻辑切片。这种隔离确保了核心业务解析请求不再与杂乱的公网流量混杂,有效规避了因网络拥塞导致的 DNS 回退风险。这种“为数据而生”的通道,不仅是为了速度,更是为了让跨境流转具备极高的稳定性与可预测性。

2. 金融级端到端加密:让数据与行为双重“隐形”

如果说稳定保证了数据能到达,那么加密则保证了数据在穿梭时的“绝对隐形”。在企业数据出境监管日益严格的背景下,合规是企业的生命线,而 IPdodo 的SD-WA企业组网方案通过以下两层加密机制构建了安全底座:

- 全封闭隧道加密: IPdodo 采用端到端高强度加密算法,建立从本地网关直达海外服务器的封闭传输隧道。跨境传输全过程加密保护,DNS 解析记录与业务数据不可被窃取或篡改,满足 DNS 防泄漏与数据完整性要求。

- 隐匿传输指纹: 通过私有协议封装与流量特征伪装,隐藏解析行为与业务指纹,避免被外部检测工具识别,有效降低被针对性扫描与攻击的风险,提升跨境链路隐蔽性与稳定性。

通过这种“稳定通道 + 深度加密”的组合拳,IPdodo 让企业获得一个真正合规、不可撼动的跨境网络基石。

获取企业DNS防护方案

六、总结

通过本文的详细拆解,相信你已经深刻理解了从DNS 泄露原理到防止dns泄漏的一系列知识。网络匿名性不仅仅是改变一个IP地址,更是一个关于“细节控制”的工程。只有当你完美通过了DNS泄露测试,你的跨境业务才算真正跑在了“隐形”且安全的快车道上。DNS 泄露怎么解决不再是一个技术难题,而是你业务合规、安全出海的第一道战略底线。

本文由

IPdodo 发布在

IPdodo跨境网络资讯,转载此文请保持文章完整性,并请附上文章来源(IPdodo跨境网络资讯)及本页链接。

原文链接:https://www.ipdodo.com/news/15987/

.png)